Сканер уязвимости локальной сети. Эффективный поиск сетевых уязвимостей с Nessus Scanner

ОБЗОР И СРАВНЕНИЕ СКАНЕРОВ УЯЗВИМОСТЕЙ

Рожкова Екатерина Олеговна

студент 4 курса, кафедра судовой автоматики и измерений СПбГМТУ, РФ, г. Санкт-Петербург

E - mail : rina 1242. ro @ gmail . com

Ильин Иван Валерьевич

студент 4 курса, кафедра безопасных информационных технологий

СПб НИУ ИТМО, РФ, г. Санкт-Петербург

E - mail : vanilin . va @ gmail . com

Галушин Сергей Яковлевич

научный руководитель, канд. техн. наук, зам.проректора по научной работе, РФ, г. Санкт-Петербург

Для высокого уровня безопасности необходимо применять не только межсетевые экраны, но и периодически проводить мероприятия по обнаружению уязвимостей, например, при помощи сканеров уязвимости. Своевременное выявление слабых мест в системе позволит предотвратить несанкционированный доступ и манипуляции с данными. Но какой вариант сканера наиболее подходит нуждам конкретной системы? Чтобы ответить на этот вопрос, прежде всего, необходимо определиться с изъянами в системе безопасности компьютера или сети . Согласно статистике, большинство атак происходит через известные и опубликованные «лазейки» безопасности, которые могут быть не ликвидированы по многим причинам, будь то нехватка времени, персонала или некомпетентность системного администратора. Также следует понимать, что обычно в систему недоброжелатель может проникнуть несколькими способами, и если один из способов не сработает, нарушитель всегда может опробовать другой. Для обеспечения максимального уровня безопасности системы требуется тщательный анализ рисков и дальнейшее составление четкой модели угроз, чтобы точнее предугадать возможные действия гипотетического преступника.

В качестве наиболее распространенных уязвимостей можно назвать переполнение буфера, возможные ошибки в конфигурации маршрутизатора или межсетевого экрана, уязвимости Web-сервера, почтовых серверов, DNS-серверов, баз данных . Кроме этого, не стоит обходить вниманием одну из самых тонких областей информационной безопасности - управление пользователями и файлами, поскольку обеспечение уровня доступа пользователя с минимальными привилегиями - специфичная задача, требующая компромисса между удобством работы пользователя и обеспечением защиты системы. Необходимо упомянуть проблему пустых или слабых паролей, стандартных учетных записей и проблему общей утечки информации.

Сканер безопасности - это программное средство для удаленной или локальной диагностики различных элементов сети на предмет выявления в них различных уязвимостей; они позволяют значительно сократить время работы специалистов и облегчить поиск уязвимостей .

Обзор сканеров безопасности

В данной работе рассматривались сканеры, имеющие бесплатную триал-версию, позволяющую использовать программное обеспечение для ознакомления с ограниченным списком его возможностей и оценкой степени простоты интерфейса. В качестве предметов обзора выбраны следующие популярные сканеры уязвимостей: Nessus, GFI LANguard, Retina, Shadow security scaner, Internet Scanner.

Nessus

Nessus - программа для автоматического поиска известных изъянов в защите информационных систем. Она способна обнаружить наиболее часто встречающиеся виды уязвимостей, например наличие уязвимых версий служб или доменов, ошибки в конфигурации (отсутствие необходимости авторизации на SMTP-сервере), наличие паролей по умолчанию, пустых или слабых паролей.

Сканер Nessusявляется мощным и надежным средством, которое относится к семейству сетевых сканеров, позволяющих осуществлять поиск уязвимостей в сетевых сервисах, предлагаемых операционными системами, межсетевыми экранами, фильтрующими маршрутизаторами и другими сетевыми компонентами. Для поиска уязвимостей используются как стандартные средства тестирования и сбора информации о конфигурации и функционировании сети, так и специальные средства, эмулирующие действия злоумышленника по проникновению в системы, подключенные к сети.

В программе существует возможность подключения собственных проверочных процедур или шаблонов. Для этого в сканере предусмотрен специальный язык сценариев, названный NASL (Nessus Attack Scripting Language). База уязвимостей постоянно полнеет и обновляется. Зарегистрированные пользователи сразу же получают все обновления, тогда как остальные (триал-версии и т. д.) с некоторой задержкой.

GFI LanGuard

GFI LanGuard Network Security Scanner (N.S.S) - это отмеченное наградой решение, использующее для защиты три основных компонента: сканер безопасности, управление внесением исправлений и сетевой контроль с помощью одной объединенной консоли. Просматривая всю сеть, он определяет все возможные проблемы безопасности и, используя свои обширные функциональные возможности по созданию отчетов, предоставляет средства, необходимые для обнаружения, оценки, описания и устранения любых угроз.

В процессе проверки безопасности производится более 15 000 оценок уязвимости, а сети проверяются по каждому IP-адресу. GFI LanGuard N.S.S. предоставляет возможность выполнения многоплатформенного сканирования (Windows, Mac OS, Linux) по всем средам и анализирует состояние сети по каждому источнику данных. Это обеспечивает возможность идентификации и устранения любых угроз прежде, чем хакеры добьются своего.

GFI LanGuard N.S.S. поставляется с полной и исчерпывающей базой данных оценки уязвимостей, включающей такие стандарты как OVAL (более 2 000 значений) и SANS Top 20. Эта база данных регулярно обновляется информацией от BugTraq, SANS Corporation, OVAL, CVE и др. Благодаря системе автоматического обновления GFI LanGuard N.S.S. всегда содержит новейшую информацию об обновлениях Microsoft в области защиты, а также информацию от GFI и других информационных хранилищ, таких как база данных OVAL.

GFI LanGuard N.S.S. сканирует компьютеры, определяет и классифицирует уязвимости, рекомендует действия и предоставляет средства, позволяющие устранить возникшие проблемы. GFI LANguard N.S.S. также использует графический индикатор уровня угрозы, который обеспечивает интуитивную, взвешенную оценку состояния уязвимости проверенного компьютера или группы компьютеров. При возможности предоставляется ссылка или дополнительная информация по определенному вопросу, например идентификатор в BugTraq ID или в базе знаний Microsoft.

GFI LanGuard N.S.S. позволяет легко создавать собственные схемы проверки уязвимости с помощью мастера. С помощью машины сценариев VBScript можно также писать сложные схемы проверки уязвимости для GFI LanGuard N.S.S. GFI LanGuard N.S.S. включает редактор сценариев и отладчик.

Retina

Retina Network Security Scanner, сканер уязвимостей сети комппании BeyondTrust, выявляет известные уязвимости сети и осуществляет приоритезацию угроз для их последующего устранения. В процессе использования программного продукта происходит определение всех компьютеров, устройств, ОС, приложений и беспроводных сетей.

Пользователи также могут использовать Retina для оценки рисков информационной безопасности, управления рисками проектов и выполнения требований стандартов с помощью аудитов согласно политике предприятия. Данный сканер не запускает код уязвимости, поэтому сканирование не приводит к потере работоспособности сети и анализируемых систем. С использованием фирменной технологи Adaptive Speed на сканирование локальной сети класса С потребуется около 15 минут, этому способствует Adaptive Speed - технология скоростного безопасного сканирования сети. Кроме того, гибкие возможности по настройке области сканирования позволяют системному администратору анализировать безопасность всей сети или заданного сегмента, не влияя на работу соседних. Происходит автоматическое обновление локальных копий базы, поэтому анализ сети всегда производится на основе наиболее актуальных данных. Уровень ложных срабатываний составляет менее 1 %, существует гибкий контроль доступа к системному реестру.

Shadow security scaner (SSS )

Данный сканер может использоваться для надежного обнаружения как известных, так и не известных (на момент выпуска новой версии продукта) уязвимостей. При сканировании системы SSS анализирует данные, в том числе, на предмет уязвимых мест, указывает возможные ошибки в конфигурации сервера. Помимо этого, сканер предлагает возможные пути решения этих проблем и исправления уязвимостей в системе.

В качестве технологии «лазеек» в системе используется ядро собственной разработки компании-производителя Shadow Security Scanner. Можно отметить, что работая по ОС Windows, SSS будет производить сканирование серверов вне зависимости от их платформы. Примерами платформ могут служить Unix-платформы (Linux, FreeBSD, OpenBSD, Net BSD, Solaris), Windows-платформы (95/98/ME/NT/2000/XP/.NET/Win 7 и 8). Shadow Security Scanner спсобен также определять ошибки в оборудовании CISCO, HP и других. Данный сканер создан отечественными разработчиками, и соответственно, имеет русский интерфейс, а также документацию и линию горячей поддержки на нем.

Internet Scanner

Данный сканер обеспечивает автоматизированное обнаружение и анализ уязвимостей в корпоративной сети. В числе возможностей сканера - реализация ряда проверок для последующей идентификации уязвимостей сетевых сервисов, ОС, маршрутизаторов, почтовых и web-серверов, межсетевых экранов и прикладного ПО. Internet Scanner может обнаружить и идентифицировать более 1450 уязвимостей, к которым могут быть отнесены некорректная конфигурация сетевого оборудования, устаревшее программное обеспечение, неиспользуемые сетевые сервисы, «слабые» пароли и т. д. . Предусмотрена возможность проверок FTP, LDAP и SNMP-протоколов, проверок электронной почты, проверки RPC, NFS, NIS и DNS, проверок возможности осуществления атак типа «отказ в обслуживании», «подбор пароля», проверок Web-серверов, CGI-скриптов, Web-браузеров и X-терминалов. Кроме того, существует возможность проверки межсетевых экранов, proxy-серверов, сервисов удаленного доступа, файловой системы, подсистемы безопасности и подсистемы аудита, системного реестра и установленных обновлений ОС Windows и т. д. Internet Scanner позволяет анализировать наличие какой-то одной уязвимости на заданном участке сети, например проверку установки конкретного патча операционной системы. Internet Scanner может работать на сервере Windows NT, также поддерживает ОС AIX, HP-UX, Linux и Solaris.

Прежде чем выбрать критерии сравнения, следует подчеркнуть, что критерии должны охватывать все аспекты использования сканеров безопасности: начиная от методов сбора информации и заканчивая стоимостью . Использование сканера безопасности начинается с планирования развёртывания и самого развёртывания. Поэтому первая группа критериев касается архитектуры сканеров безопасности, взаимодействия их компонентов, инсталляции, управления. Следующая группа критериев - сканирование - должна охватить методы, используемые сравниваемыми сканерами для выполнения перечисленных действий, а также другие параметры, связанные с указанными этапами работы программного продукта. Также к важным критериям относятся результаты сканирования, в частности, как они хранятся, какие могут быть сформированы отчёты на их основе. Следующие критерии, на которых следовало бы заострить внимание, это критерии обновления и поддержки, которые позволяют выяснить такие вопросы, как методы и способы обновления, уровень технической поддержки, наличие авторизованного обучения и т. д. Последняя группа включает в себя единственный, но весьма важный критерий - стоимость.

· Поддерживаемые системы;

· Дружественность интерфейса;

· Возможности сканирования (профили сканирования);

· Возможность настройки профилей (насколько гибко);

· Идентификация сервисов и приложений;

· Идентификация уязвимостей;

· Генерация отчета (форматы);

· Возможность генерации произвольного отчета (свои);

· Частота обновления;

· Техническая поддержка.

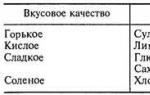

|

Таблица 1. Сравнение сканеров уязвимостей |

|||||

|

Сканер |

GFI L anG uard |

||||

|

Стоимость |

131400 р/год |

1610 р. за IP адрес. Чем больше IP адресов, тем меньше стоимость |

Стоимость варьируется в зависимости от количества IP адресов От 30000 р за 64 IP до 102000 за 512 IP |

Стоимость варьируется в зависимости от количества IP адресов (номинал - 6000 р) |

|

|

Поддер живаемые системы |

менное ПО |

Windows, Mac OS, Linux |

Cisco, Linux, UNIX, Windows |

Unix, Linux, FreeBSD, OpenBSD, Net BSD, Solaris, Windows 95/98/ME/NT/2000/XP/.NET |

Windows, AIX, HP-UX, Linux и Solaris |

|

Дружест венность интер фейса |

Простой и понятный интерфейс |

Простой и понятный интерфейс |

Понятный интерфейс |

Дружественный и понятный интерфейс |

Понятный интерфейс |

|

Возмож ности скани рования |

Гибкая система настроек, тип и параметры сканирования варьируются, возможно анонимное сканирование. Возможные вариантов сканирования: SYN scan, FIN scan –чистый FINзапрос; Xmas Tree -включает в запрос FIN, URG, PUSH; Null scan, FTP bounce scan, Ident scan, UDP scan и т. д. Так же присутствует возможность подключения собственных проверочных процедур, для чего предусмотрен специальный язык сценариев - NASL (Nessus Attack Scripting Language). Сканер использует как стандартные средства тестирования и сбора информации о конфигурации и функционировании сети, так и специальные средства, эмитирующие действия потенциального нарушителя по проникновению в системы. |

Сканирование TCP/IP и UDP портов.Происходит проверка ОС, виртуальных сред и приложений, мобильных устройств; при этом используются базы данных OVAL и SANS Top 20. |

Обнаружение уязвимостей происходит с помощью теста на проникновение, а оценка рисков и определение приоритета их уменьшения - на основе оценки вероятности эксплуатации. Уязвимости (из Core Impact®, Metasploit®, Exploit-db), CVSS и других факторов. |

FTP, SSH, Telnet, SMTP, DNS, Finger, HTTP,POP3,IMAP, NetBios, NFS, NNTP, SNMP, Squid(SSS единственный сканер в мире, который проверяет прокси сервера на предмет аудитов - остальные сканеры просто определяют наличие порта),LDAP (единственный сканер в мире, который проверяет LDAP сервера на предмет аудитов -остальные сканеры просто определяют наличие порта),HTTPS,SSL, TCP/IP, UDP, Registry и т.д. Простое создание своих собственных отчетов. |

Проверки FTP, LDAP и SNMP; проверки электронной почты; проверки RPC, NFS, NIS и DNS; проверки возможности осуществления атак типа «отказ в обслуживании»; проверки на наличие атак типа «подбор пароля» (Brute Force); проверки web-серверов и CGI-скриптов, web-браузеров и X-терминалов; проверки межсетевых экранов и proxy-серверов; проверки сервисов удаленного доступа; проверки файловой системы ОС Windows; проверки подсистемы безопасности и подсистемы аудита ОС Windows; проверки системного реестра и установленных обновлений ОС Windows; проверки наличия модемов в сети и присутствия «троянских коней»; проверки сервисов и демонов; проверки учетных записей. |

|

Иденти фикация сервисов и прило жений |

Качественная реализация процедуры идентификации сервисов и приложений. |

Обнаружение несанкционированного/ вредоносного ПО и внесение приложений с высоким уровнем уязвимости в «черный» список. |

Обнаружение ОС, приложений, БД, веб приложений. |

Проверяет каждый порт, определяя прослушивающие их службы. Обнаруживает ОС, приложения, БД, веб-приложения. |

Идентифицирует уязвимости сетевых сервисов, ОС, маршрутизаторов, почтовых и Web-серверов, межсетевых экранов и прикладного ПО. |

|

Генерация отчета |

Возможность сохранения отчетов в форматах nessus (xml), pdf, html,csv, nessus DB |

Возможность создания отчетов, начиная от отчетов тенденции использования сети для управления и заканчивая детальными отчетами для технического персонала. Есть возможность создавать отчеты на соответствие стандартам:Health Insurance Portability and Accountability Act (HIPAA), Public Services Network - Code of Connection (PSN CoCo), Sarbanes - Oxley Act (SOX), Gramm - Leach - Bliley Act (GLB/GLBA), также же известный как Payment Card Industry Digital Security Standard (PCI-DSS). |

Присутствуют средства генерации отчетов, один из наиболее широких спектров возможностей составления отчетов. |

Имеет возможность сохранения отчета как в html формате, так и в форматах xml, pdf, rtf, chm. Сам процесс создания отчета происходит в виде выбора информации, необходимой к отображению. Возможность создания отчета доступна только в полной версии. |

Мощная подсистема генерации отчетов, позволяющая легко создавать различные формы отчетов и сортировать их по признакам. |

|

Возмож ность генерации произ вольного отчета |

Да, только в полной версии. |

Да, только в полной версии. |

|||

|

Частота обнов ления |

Регулярные обновления, но пользователи триал - версии не получают последние обновления. |

Частые обновления |

Частые обновления |

Регулярные обновления |

Регулярные обновления |

|

Техни ческая поддер |

Присутствует |

Присутствует |

Присутствует, есть на русском языке. |

Присутствует |

|

В работе были рассмотрены 5 сканеров уязвимостей, которые были подвергнуты сравнению по выделенным критериям.

По эффективности лидером был выбран сканер Nessus, так как он обладает наиболее полным спектром возможностей для проведения анализа защищенности компьютерной системы. Однако он относительно дорогой по сравнению с остальными сканерами: при небольшом количестве IP адресов разумней выбрать GFI LanGuard или SSS.

Список литературы:

- Долгин А.А., Хорев П.Б., Разработка сканера уязвимостей компьютерных систем на основе защищенных версий ОС Windows, Труды международной научно-технической конференции «Информационные средства и технологии», 2005.

- Информационный портал о безопасности [Электронный ресурс] - Режим доступа. - URL: http://www.securitylab.ru/ (дата обращения 27.03.15).

- Онлайн-журнал Softkey.info [Электронный ресурс] - Режим доступа. - URL: http://www.softkey.info/ (дата обращения 27.03.15).

- Официальный сайт «GFI Software». [Электронный ресурс] - Режим доступа. - URL: http://www.gfi.ru/ (дата обращения 27.03.15).

- Официальный сайт «Beyond trust». [Электронный ресурс] - Режим доступа. - URL: http://www.beyondtrust.com/Products/RetinaNetworkSecurityScanner/ (дата обращения 27.03.15).

- Официальный сайт IBM [Электронный ресурс] - Режим доступа. - URL: http://www.ibm.com/ (дата обращения 27.03.15).

- Официальный сайт Tenable Network Security [Электронный ресурс] - Режим доступа. - URL: http://www.tenable.com/products/nessus-vulnerability-scanner/ (дата обращения 27.03.15).

- Официальный сайт «safety-lab.». [Электронный ресурс] - Режим доступа. - URL: http://www.safety-lab.com/ (дата обращения 27.03.15).

- Решения IBM для обеспечения информационной безопасности [Электронный ресурс] - Режим доступа. - URL: http://www.ibm.com/ru/services/iss/pdf/ISS_2009_DB_s10.pdf (дата обращения 27.03.15).

- Хорев П.Б., Методы и средства защиты информации в компьютерных системах, М., Издательский центр «Академия», 2005.

Как вы можете убедиться, что было их достаточно и все они очень опасны для подверженных им систем. Важно не только вовремя обновлять систему чтобы защититься от новых уязвимостей но и быть уверенным в том, что ваша система не содержит уже давно устраненных уязвимостей, которые могут использовать хакеры.

Здесь на помощь приходят сканеры уязвимостей Linux. Инструменты анализа уязвимостей - это один из самых важных компонентов системы безопасности каждой компании. Проверка приложений и систем на наличие старых уязвимостей - обязательная практика. В этой статье мы рассмотрим лучшие сканеры уязвимостей, с открытым исходным кодом, которые вы можете использовать для обнаружения уязвимостей в своих системах и программах. Все они полностью свободны и могут использоваться как обычными пользователями, так и в корпоративном секторе.

OpenVAS или Open Vulnerability Assessment System - это полноценная платформа для поиска уязвимостей, которая распространяется с открытым исходным кодом. Программа основана на исходном коде сканера Nessus. Изначально этот сканер распространялся с открытым исходным кодом, но потом разработчики решили закрыть код, и тогда, в 2005 году, на основе открытой версии Nessus был создан OpenVAS.

Программа состоит из серверной и клиентской части. Сервер, который выполняет основную работу по сканированию систем запускается только в Linux, а клиентские программы поддерживают в том числе Windows, к серверу можно получить доступ через веб-интерфейс.

Ядро сканера более 36000 различных проверок на уязвимости и каждый день обновляется с добавлением новых, недавно обнаруженных. Программа может обнаруживать уязвимости в запущенных сервисах, а также искать неверные настройки, например, отсутствие аутентификации или очень слабые пароли.

2. Nexpose Community Edition

Это еще один инструмент поиска уязвимостей linux с открытым исходным кодом, разрабатываемый компанией Rapid7, это та же самая компания, которая выпустила Metasploit. Сканер позволяет обнаруживать до 68000 известных уязвимостей, а также выполнять более 160000 сетевых проверок.

Версия Comunity полностью свободна, но она имеет ограничение, на одновременное сканирование до 32 IP адресов и только одного пользователя. Также лицензию нужно обновлять каждый год. Здесь нет сканирования веб-приложений, но зато поддерживается автоматическое обновление базы уязвимостей и получение информации об уязвимостях от Microsoft Patch.

Программу можно установить не только в Linux, но и в Windows, а управление выполняется через веб-интерфейс. С помощью него вы можете задать параметры сканирования, ip адреса и прочую необходимую информацию.

После завершения проверки вы увидите список уязвимостей, а также информацию об установленном программном обеспечении и операционной системе на сервере. Можно также создавать и экспортировать отчеты.

3. Burp Suite Free Edition

Burp Suite - это сканер веб-уязвимостей, написанный на Java. Программа состоит из прокси-сервера, паука, инструмента для генерации запросов и выполнения стресс тестов.

С помощью Burp вы можете выполнять проверку веб-приложений. Например, с помощью прокси сервера можно перехватывать и просматривать весть проходящий трафик, а также модифицировать его при необходимости. Это позволит смоделировать многие ситуации. Паук поможет найти веб-уязвимости, а инструмент генерации запросов - стойкость веб-сервера.

4. Arachni

Arachni - это полнофункциональный фреймворк для тестирования веб-приложений, написанный на Ruby, который распространяется с открытым исходным кодом. Он позволяет оценить безопасность веб-приложений и сайтов, выполняя различные тесты на проникновение.

Программа поддерживает выполнение сканирования с аутентификацией, настройкой заголовков, поддержкой подмены Aser-Agent, поддержка определения 404. Кроме того, у программы есть веб-интерфейс и интерфейс командной строки, сканирование можно приостановить, а затем снова проложить и в целом, все работает очень быстро.

5. OWASP Zed Attack Proxy (ZAP)

OWASP Zed Attack Proxy - еще один комплексный инструмент для поиска уязвимостей в веб-приложениях. Поддерживаются все, стандартные для такого типа программ возможности. Вы можете сканировать порты, проверять структуру сайта, искать множество известных уязвимостей, проверять корректность обработки повторных запросов или некорректных данных.

Программа может работать по https, а также поддерживает различные прокси. Поскольку программа написана на Java, ее очень просто установить и использовать. Кроме основных возможностей, есть большое количество плагинов, позволяющих очень сильно увеличить функциональность.

6. Clair

Clair - это инструмент поиска уязвимостей linux в контейнерах. Программа содержит список уязвимостей, которые могут быть опасны для контейнеров и предупреждает пользователя, если были обнаружены такие уязвимости в вашей системе. Также программа может отправлять уведомления, если появляться новые уязвимости, которые могут сделать контейнеры небезопасными.

Каждый контейнер проверяется один раз и для его проверки нет необходимости его запускать. Программа может извлечь все необходимые данные из выключенного контейнера. Эти данные сохраняются в кэш, чтобы иметь возможность уведомлять об уязвимостях в будущих.

7. Powerfuzzer

Powerfuzzer - это полнофункциональный, автоматизированный и очень настраиваемый веб-сканер, позволяющий проверить реакцию веб-приложения на некорректные данные и повторные запросы. Инструмент поддерживает только протокол HTTP и может обнаруживать такие уязвимости, как XSS, SQL инъекции, LDAP, CRLF и XPATH атаки. Также поддерживается отслеживание ошибок 500, которые могут свидетельствовать о неверной настройке или даже опасности, например, переполнении буфера.

8. Nmap

Nmap - это не совсем сканер уязвимостей для Linux. Эта программа позволяет просканировать сеть и узнать какие узлы к ней подключены, а также определить какие сервисы на них запущенны. Это не дает исчерпывающей информации про уязвимости, зато вы можете предположить какое из программного обеспечения может быть уязвимым, попытаться перебрать слабые пароли. Также есть возможность выполнять специальные скрипты, которые позволяют определить некоторые уязвимости в определенном программном обеспечении.

Выводы

В этой статье мы рассмотрели лучшие сканеры уязвимостей linux, они позволяют вам держать свою систему и приложения в полной безопасности. Мы рассмотрели программы, которые позволяют сканировать как саму операционную систему или же веб-приложения и сайты.

На завершение вы можете посмотреть видео о том что такое сканеры уязвимостей и зачем они нужны:

Я подробно познакомил вас с различными видами уязвимостей, но а теперь пришло время познакомится со сканерами этих уязвимостей.

Сканеры уязвимостей - это программные или аппаратные средства, служащие для осуществления диагностики и мониторинга сетевых компьютеров, позволяющие сканировать сети, компьютеры и приложения на предмет обнаружения возможных проблем в системе безопасности, оценивать и устранять уязвимости.

Сканеры уязвимостей позволяют проверить различные приложения в системе на предмет наличия «дыр», которыми могут воспользоваться злоумышленники. Также могут быть использованы низкоуровневые средства, такие как сканер портов, для выявления и анализа возможных приложений и протоколов, выполняющихся в системе.

Таким образом, сканеры направлены на решение следующих задач:

- идентификация и анализ уязвимостей;

- инвентаризация ресурсов, таких как операционная система, программное обеспечение и устройства сети;

- формирование отчетов, содержащих описание уязвимостей и варианты их устранения.

Как это работает?

Сканеры уязвимостей при своей работе используют два основных механизма.

Первый

- зондирование - не слишком оперативен, но точен. Это механизм активного анализа, который запускает имитации атак, тем самым проверяя уязвимость. При зондировании применяются методы реализации атак, которые помогают подтвердить наличие уязвимости и обнаружить ранее не выявленные «провалы».

Второй механизм - сканирование - более быстрый, но дает менее точные результаты. Это пассивный анализ, при котором сканер ищет уязвимость без подтверждения ее наличия, используя косвенные признаки. С помощью сканирования определяются открытые порты и собираются связанные с ними заголовки. Они в дальнейшем сравниваются с таблицей правил определения сетевых устройств, операционной системы и возможных «дыр». После сравнения сетевой сканер безопасности сообщает о наличии или отсутствии уязвимости.

Большинство современных сканеров безопасности сети работает по принципам:

- сбор информации о сети, идентификация всех активных устройств и сервисов, запущенных на них;

- обнаружение потенциальных уязвимостей;

- подтверждение выбранных уязвимостей, для чего используются специфические методы и моделируются атаки;

- формирование отчетов;

- автоматическое устранение уязвимостей. Не всегда данный этап реализуется в сетевых сканерах безопасности, но часто встречается в системных сканерах.

Лучшие сканеры уязвимостей

Теперь давайте разберем самые актуальные сканеры, возглавляющих экспертные рейтинги.

Nessus

Проект был запущен еще в 1998 году, а в 2003 разработчик Tenable Network Security сделал сетевой сканер безопасности коммерческим. Регулярно обновляемая база уязвимостей, простота в установке и использовании, высокий уровень точности - его преимущества перед конкурентами. А ключевой особенностью является использование плагинов. То есть любой тест на проникновение не зашивается наглухо внутрь программы, а оформляется в виде подключаемого плагина. Аддоны распределяются на 42 различных типа: чтобы провести пентест, можно активировать как отдельные плагины, так и все плагины определенного типа - например, для выполнения всех локальных проверок на Ubuntu-системе. Интересный момент - пользователи смогут написать собственные тесты с помощью специального скриптового языка.

Nessus - отличный сканер уязвимостей. Но есть у него и два недостатка. Первый - при отключенной опции «safe checks» некоторые тесты на уязвимости могут привести к нарушениям в работе сканируемых систем. Второй - цена. Годовая лицензия может обойтись в 114 тысяч рублей.

Symantec Security Check

Бесплатный сканер одноименного производителя. Основные функции - обнаружение вирусов и троянов, интернет-червей, вредоносных программ, поиск уязвимостей в локальной сети. Это онлайн-продукт, состоящий из двух частей: Security Scan , которая проверяет безопасность системы, и Virus Detection , выполняющей полную проверку компьютера на вирусы. Устанавливается быстро и просто, работает через браузер. Согласно последним отзывам, этот сканер сети лучше использовать для дополнительной проверки.

XSpider

Программа XSpider, которая, по заявлению разработчика, может выявить треть уязвимостей завтрашнего дня. Ключевой особенностью этого сканера является возможность обнаружения максимального количества «провалов» в сети еще до того, как их увидят хакеры. При этом сканер работает удаленно, не требуя установки дополнительного ПО. Отработав, сканер отправляет специалисту по безопасности полный отчет и советы по устранению «дыр». Стоимость лицензии на этот сканер начинается от 11 тысяч рублей на четыре хоста в год.

QualysGuard

Многофункциональный сканер уязвимостей. Он предоставляет обширные отчеты, которые включают:

- оценку уровня критичности уязвимостей;

- оценку времени, необходимого для их устранения;

- проверку степени их воздействия на бизнес;

- анализ тенденций в области проблем безопасности.

Облачная платформа QualysGuard и встроенный набор приложений позволяют предприятиям упростить процесс обеспечения безопасности и снизить затраты на соответствие различным требованиям, при этом предоставляя важную информацию о безопасности и автоматизируя весь спектр задач аудита, комплекс-контроля и защиту ИТ-систем и веб-приложений. С помощью данного программного обеспечения можно сканировать корпоративные веб-сайты и получать автоматизированное оповещение и отчеты для своевременного выявления и устранения угроз.

Rapid 7 NeXpose

Rapid 7 - одна из самых быстро растущих компаний, специализирующихся на информационной безопасности в мире. Именно она недавно приобрела проект Metasploit Framework, и именно ее рук дело - проект NeXpose. Стоимость “входа” для использования коммерческой версии составляет без малого $3000, но для энтузиастов есть Community-версия с чуть-чуть урезанными возможностями. Такая бесплатная версия легко интегрируется с Metasploit’ом. Схема работы достаточно хитрая: сначала запускается NeXpose, далее Metasploit Console (msfconsole), после чего можно запускать процесс сканирования и настраивать его с помощью ряда команд (nexpose_connect, nexpose_scan, nexpose_discover, nexpose_dos и другие). Можно совмещать функциональность NeXpose и других модулей Metasploit’а.

X-Scan

Внешне X-Scan больше напоминает самоделку, созданную кем-то для собственных нужд и пущенную в паблик на свободное плавание. Возможно, он бы и не получил такой популярности, если не поддержка скриптов Nessus, которые активируются с помощью модуля Nessus-Attack-Scripts. С другой стороны, стоит посмотреть отчет о сканировании, и все сомнения в полезности сканера отходят на второй план. Он не будет оформлен по одному из официальных стандартов ИБ, но точно расскажет много нового о сети.

Сравнительный анализ сканеров безопасности. Часть 1: тест на проникновение (краткое резюме)

Alexander Antipov

В настоящем документе представлены результаты сравнения сетевых сканеров безопасности в ходе проведения тестов на проникновение в отношении узлов сетевого периметра.

Лепихин Владимир Борисович

Заведующий лабораторией сетевой безопасности Учебного центра «Информзащита»

Все материалы отчета являются объектами интеллектуальной собственности учебного центра «Информзащита». Тиражирование, публикация или репродукция материалов отчета в любой форме запрещены без предварительного письменного согласия Учебного центра «Информзащита».

Полный текст исследования:

http://www.itsecurity.ru/news/reliase/2008/12_22_08.htm

1. Введение

Сетевые сканеры безопасности подходят для сравнения как нельзя лучше. Они все очень разные. И в силу специфики задач, для решения которых они предназначены, и в силу их «двойного» назначения (сетевые сканеры безопасности могут быть использованы как для защиты, так и «для нападения», а взлом, как известно, задача творческая), наконец, ещё и потому, что за каждым таким инструментом стоит полёт «хакерской» (в изначальном смысле этого слова) мысли его создателя.

При выборе условий сравнения за основу был взят подход «от задач», таким образом, по результатам можно судить, насколько тот или иной инструмент пригоден для решения поставленной перед ним задачи. Например, сетевые сканеры безопасности могут быть использованы:

- для инвентаризации сетевых ресурсов;

- в ходе проведения «тестов на проникновение»;

- в процессе проверки систем на соответствие различным требованиям.

В настоящем документе представлены результаты сравнения сетевых сканеров безопасности в ходе проведения тестов на проникновение в отношении узлов сетевого периметра. При этом оценивались:

- Количество найденных уязвимостей

- Число ложных срабатываний (False Positives)

- Число пропусков (False Negatives)

- Причины пропусков

- Полнота базы проверок (в контексте данной задачи)

- Качество механизмов инвентаризации и определения версий ПО

- Точность работы сканера (в контексте данной задачи)

Перечисленные критерии в совокупности характеризуют «пригодность» сканера для решения поставленной перед ним задачи, в данном случае – это автоматизация рутинных действий в процессе контроля защищённости сетевого периметра.

2. Краткая характеристика участников сравнения

Перед началом сравнения усилиями портала был проведён опрос, целью которого был сбор данных об используемых сканерах и задачах, для которых они используются.

В опросе приняло участие около 500 респондентов (посетителей портала ).

На вопрос об используемых сканерах безопасности в своих организациях, подавляющее большинство респондентов ответило, что они используют хотя бы один сканер безопасности (70%). При этом в организациях, практикующих регулярное применение сканеров безопасности для анализа защищенности своих информационных систем, предпочитают использовать более одного продукта данного класса. 49 % респондентов ответило, что в их организациях используется два и более сканера безопасности (Рис. 1).

1 . Распределение организаций опрошенных респондентов по числу используемых сканеров безопасности

Причины, по которым используется более одного сканера безопасности, заключаются в том, что организации относятся с недоверием к решениям одного «вендора» (61%), а также в тех случаях, когда требуется выполнение специализированных проверок (39%), которые не могут быть выполнены комплексным сканером безопасности (Рис. 2).

2 . Причины использования более одного сканера безопасности в организациях опрошенных респондентов

Отвечая на вопрос, для каких целей используются специализированные сканеры безопасности, большинство респондентов ответило, что они используются в качестве дополнительных инструментов анализа защищенности Web-приложений (68%). На втором месте, оказались специализированные сканеры безопасности СУБД (30%), а на третьем (2%) утилиты собственной разработки для решения специфического круга задач по анализу защищенности информационных систем (Рис. 3).

3 . Цели применения специализированных сканеров безопасности в организациях опрошенных респондентов

Результат опроса респондентов (рис. 4) о конечных продуктах, имеющих отношение к сканерам безопасности, показал, что большинство организаций предпочитают использовать продукт Positive Technologies XSpider (31%) и Nessus Security Scanner (17%).

Рис. 4. Используемые сканеры безопасности в организациях опрошенных респондентов

Для участия в тестовых испытаниях были отобраны сканеры, представленные в таблице 1.

Таблица 1. Сетевые сканеры безопасности, использованные в ходе сравнения

Название |

Версия |

|

http://www.nessus.org/download |

||

MaxPatrol |

8.0 (Сборка 1178) |

http://www.ptsecurity.ru/maxpatrol.asp |

Internet Scanner |

http://www-935.ibm.com/services/us/index.wss/offering/iss/a1027208 |

|

Retina Network Security Scanner |

http://www.eeye.com/html/products/retina/index.html |

|

Shadow Security Scanner (SSS) |

7.141 (Build 262) |

http://www.safety-lab.com/en/products/securityscanner.htm |

NetClarity Auditor |

http://netclarity.com/branch-nacwall.html |

Итак, первый тест сфокусирован на задаче оценки защищённости систем на устойчивость к взлому.

3. Подведение итогов

Аналогичным образом были посчитаны результаты по остальным узлам. После подсчёта итогов получилась следующая таблица (табл. 2).

Таблица 2. Итоговые результаты по всем объектам сканирования

Показатель |

Internet Scanner |

Shadow Security Scanner |

NetClarity |

|||

Идентификация сервисов и приложений, баллы |

||||||

Найдено уязвимостей, всего |

||||||

Из них ложных срабатываний |

||||||

Найдено правильно |

||||||

Пропуски |

||||||

Из них по причине отсутствия в базе |

||||||

Из них вызванные необходимостью аутентификации |

||||||

По другим причинам |

3.1 Идентификация сервисов и приложений

По результатам определения сервисов и приложений баллы были просто просуммированы, при этом за ошибочное определение сервиса или приложения вычитался один балл (рис. 5).

Рис. 5. Результаты идентификации сервисов и приложений

Наибольшее количество баллов (108) набрал сканер MaxPatrol, чуть меньше (98) – сканер Nessus. Действительно, в этих двух сканерах процедура идентификации сервисов и приложений реализована очень качественно. Данный результат можно назвать вполне ожидаемым.

Следующий результат – у сканеров Internet Scanner и NetClarity. Здесь можно упомянуть, что, например, Internet Scanner ориентируется на использование стандартных портов для приложений, этим во многом и объясняется его невысокий результат. Наконец, наихудшие показатели у сканера NetClarity. Хотя он неплохо справляется с идентификацией сервисов (всё-таки он основан на ядре Nessus 2.x), его общий низкий результат можно объяснить тем, что он идентифицировал не все открытые порты.

3.2 Идентификация уязвимостей

На рис. 6 представлено общее число найденных всеми сканерами уязвимостей и число ложных срабатываний. Наибольшее число уязвимостей было найдено сканером MaxPatrol. Вторым (правда, уже со значительным отрывом) опять оказался Nessus.

Лидером по количеству ложных срабатываний оказался сканер Shadow Security Scanner. В принципе, это объяснимо, выше были приведены примеры ошибок, связанные как раз с его проверками.

Рис. 6. Найденные уязвимости и ложные срабатывания

Всего на всех 16 узлах всеми сканерами было найдено (и впоследствии подверждено ручной проверкой) 225 уязвимостей. Результаты распределились так, как на рис. 7. Наибольшее число уязвимостей – 155 из 225 возможных – было выявлено сканером MaxPatrol. Вторым оказался сканер Nessus (его результат практически в два раза хуже). Следующим идёт сканер Internet Scanner, затем NetClarity.

В ходе сравнения были проанализированы причины пропусков уязвимостей и были отделены те, которые были сделаны по причине отсутствия проверок в базе. На следующей диаграмме (рис. 8) представлены причины пропусков уязвимостей сканерами.

Рис. 7. Найденные уязвимости и пропуски

Рис. 8. Причины пропусков уязвимостей

Теперь несколько показателей, получившихся в результате подсчётов.

На рис. 39 представлено отношение числа ложных срабатываний к общему числу найденных уязвимостей, этот показатель в определённом смысле можно назвать точностью работы сканера. Ведь пользователь, прежде всего, имеет дело с перечнем найденных сканером уязвимостей, из которого необходимо выделить найденные правильно.

Рис. 9. Точность работы сканеров

Из этой диаграммы видно, что наивысшая точность (95%) достигнута сканером MaxPatrol. Хотя число ложных срабатываний у него не самое низкое, такой показатель точности достигнут за счёт большого количества найденных уязвимостей. Следующим по точности определения идёт Internet Scanner. Он показал самое низкое число ложных срабатываний. Самый низкий результат у сканера SSS, что неудивительно при таком большом количестве ложных срабатываний, которое было замечено в ходе сравнения.

Ещё один расчётный показатель – это полнота базы (рис. 10). Он рассчитан как отношение числа уязвимостей, найденных правильно, к общему числу уязвимостей (в данном случае - 225) и характеризует масштабы «пропусков».

Рис. 10. Полнота базы

Из этой диаграммы видно, что база сканера MaxPatrol наиболее адекватна поставленной задаче.

4. Заключение

4.1 Комментарии к результатам лидеров: MaxPatrol и Nessus

Первое место по всем критериям данного сравнения достаётся сканеру MaxPatrol, на втором месте – сканер Nessus, результаты остальных сканеров существенно ниже.

Здесь уместно вспомнить один из документов, подготовленный национальным институтом стандартов и технологий США (NIST), а именно - «Guideline on Network Security Testing». В нём говорится, что в ходе контроля защищённости компьютерных систем рекомендуется использовать как минимум два сканера безопасности.

В полученном результате, по сути, нет ничего неожиданного и удивительного. Не секрет, что сканеры XSpider (MaxPatrol) и Nessus пользуются популярностью как среди специалистов по безопасности, так и среди «взломщиков». Это подтверждают и приведённые выше результаты опроса. Попробуем проанализировать причины явного лидерства MaxPatrol (частично это касается и сканера Nessus), а также причины «проигрыша» других сканеров. Прежде всего – это качественная идентификация сервисов и приложений. Проверки, основанные на выводах (а их в данном случае использовалось довольно много), сильно зависят от точности сбора информации. А идентификация сервисов и приложений в сканере MaxPatrol практически доведена до совершенства. Вот один показательный пример.

Вторая причина успеха MaxPatrol – полнота базы и её адекватность поставленной задаче и вообще «сегодняшнему дню». По результатам заметно, что база проверок в MaxPatrol значительно расширена и детализирована, в ней «наведён порядок», при этом явный «крен» в сторону web-приложений компенсируется и расширением проверок в других областях, например, произвели впечатление результаты сканирования представленного в сравнении маршрутизатора Cisco.

Третья причина – качественный анализ версий приложений с учётом операционных систем, дистрибутивов и различных «ответвлений». Можно также добавить и использование разных источников (базы уязвимостей, уведомления и бюллетени «вендоров»).

Наконец, можно ещё добавить, что MaxPatrol имеет очень удобный и логичный интерфейс, отражающий основные этапы работы сетевых сканеров безопасности. А это немаловажно. Связка «узел, сервис, уязвимость» очень удобна для восприятия (Прим. ред. это субъективное мнение автора сравнения). И особенно для данной задачи.

Теперь о недостатках и «слабых» местах. Поскольку MaxPatrol оказался лидером сравнения, то и критика в его адрес будет «максимальной».

Во-первых, так называемый «проигрыш в мелочах». Имея очень качественный движок, важно предложить и соответствующий дополнительный сервис, например, удобный инструментарий, позволяющий что-то сделать вручную, средства поиска уязвимостей, возможность «тонкой» настройки системы. MaxPatrol продолжает традицию XSpider и максимально ориентирован на идеологию «нажал и заработало». С одной стороны это неплохо, с другой стороны – ограничивает «дотошного» аналитика.

Во-вторых, остались «неохваченными» некоторые сервисы (можно судить об этом по результатам данного сравнения), например, IKE (порт 500).

В-третьих, в некоторых случаях не хватает элементарного сопоставления результатов двух проверок друг с другом, например, как в описанном выше случае с SSH. Т. е. нет выводов, основанных на результатах нескольких проверок. Например, операционная система узла host4 была определена как Windows, а «вендор» сервиса PPTP классифицирован как Linux. Можно сделать выводы? Например, в отчёте в области определения операционной системы указать, что это «гибридный» узел.

В-четвёртых, описание проверок оставляет желать лучшего. Но здесь следует понимать, что MaxPatrol находится в неравных условиях с другими сканерами: качественный перевод на русский язык всех описаний – очень трудоёмкая задача.

Сканер Nessus показал, в целом, неплохие результаты, а в ряде моментов он был точнее сканера MaxPatrol. Главная причина отставания Nessus – это пропуски уязвимостей, но не по причине отстуствия проверок в базе, как у большинства остальных сканеров, а в силу особенностей реализации. Во-первых (и этим обусловлена значительная часть пропусков), в сканере Nessus наметилась тенденция развития в сторону «локальных» или системных проверок, предполагающих подключение с учётной записью. Во-вторых, в сканере Nessus учтено меньше (в сравнении с MaxPatrol) источников информации об уязвимостях. Это чем-то похоже на сканер SSS, основанный по большей части на базе SecurityFocus.

5. Ограничения данного сравнения

В ходе сравнения были изучены возможности сканеров в контексте только одной задачи – тестирование узлов сетевого периметра на устойчивость к взлому. Например, если проводить автомобильную аналогию, мы увидели, как разные автомобили ведут себя, допустим, на скользкой дороге. Однако есть и другие задачи, решение которых этими же сканерами может выглядеть совершенно иначе. В ближайшее время планируется сделать сравнение сканеров в ходе решения таких задач, как:

- Проведение аудита систем с использованием учётной записи

- Оценка соответствия требованиям стандарта PCI DSS

- Сканирование Windows-систем

Кроме того, планируется сделать сравнение сканеров и по формальным критериям.

В ходе данного сравнения был протестирован только сам «движок» или, выражаясь современным языком, «мозг» сканера. Возможности в плане дополнительного сервиса (отчёты, запись информации о ходе сканирования и т. п.) никак не оценивались и не сравнивались.

Также не оценивались степень опасности и возможности по эксплуатации найденных уязвимостей. Некоторые сканеры ограничились «незначительными» уязвимостями низкой степени риска, другие же выявили действительно критичные уязвимости, позволяющие получить доступ к системе.